我们经常会遇到脱裤后,得到了管理员的账号和密码后,想继续下去的时候,就得有后台的地址才能更深入的渗透下去.Site:www.google.com inurl:asp 这就是列出所有收录的asp页面…站大的话找死人从这我们可以延伸出去一点到有些网站里可以查到网站被百度 google 等 收录的所有页面 …这里不提了但是大家看下.站大的话我们翻都要翻死后台.

利用联合查询获取cms 网站后台管理员帐密.利用SQL注入漏洞登录后台的达成方法. 1. **SQL注入的基本原理**:SQL注入的步骤主要包括寻找注入点、构造SQL语句、发送到信息库、执行并获取影响.

2. 探测字段内容:一旦找到注入点,可以尝试获取信息库中的敏感信息,如管理员账号、密码等. 3. 检测管理入口:通过识别可能的管理路径,寻找进入后台系统的入口.2.获取字段列,判断几列 order by 4 没报错 说明有4列.

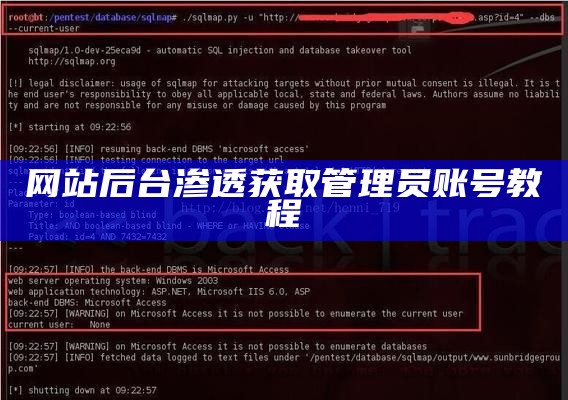

版权本文介绍了如何利用sqlmap和nikto工具进行渗透测试,以获取管理员账号密码.首先考虑的是,通过搜索引擎寻找asp网站,随后使用sqlmap获取信息库信息、表和列.网安渗透工具使用教程(全).

一次艰难的渗透纪实,不容错过,真实web入侵纪实!.2.使用工具破解管理员用户、密码.

本文是Web渗透攻击系列的第二篇,详细介绍了如何利用information_schema信息库获取目标网站后台的用户名和密码.公安备案号11010502030143京ICP备19004658号京网文〔2020〕1039-165号经营性网站备案信息北京互联网违法和不良信息举报中心家长监护网络110报警服务中国互联网举报中心Chrome商店下载账号管理规范版权与免责声明版权申诉出.

管理后台是Web运用中非常关键的一个部分,它允许网站管理员或后台用户对网站内容进行管理.在后台管理系统中,能够获取当前登录用户的信息是非常常见且关键的需求,比如在执行权限校验、个性化界面显示或者进行日志记录时都需要用到.公安备案号11010502030143京ICP备19004658号京网文〔2020〕1039-165号经营性网站备案信息北京互联网违法和不良信息举报中心家长监护网络110报警服

mysql_error_trace.inc 文件访问时会爆出网站的真实后台管理地址,直接在浏览器中访问地址,获取后台管理地址为mouthzt如图6所示.在漏洞与利用专题中,我们从多个角度介绍了如何获取webshell并获取服务器权限的案例和情形,但在实际渗透过程中还有一种情况,即服务器上存在phpMyAdmin,且获取了root帐号和密码,但无法执行load_file或者说无法导.

14159内网渗透之MSF 路由转发8759通过后台登入界面拿到管理员帐号密码-post注入7689分类专栏.PS: 如果有朋友仔细的跟着教程去做去完成并加以思考了之后,会发现在教程中我们还有一个敏感的信息源,那就是我们的网关(换句话说就是我们的路由器),这个设备管控这我们电脑上所有的信息流,一旦我们的网关被不法.

当管理员访问存在跨站页面时,会将网站管理员登录的cookie值等信息传回到xss平台,有的还可以直接获取管理员账号及密码.对C段服务器进行渗透,或者对该目标CMS所在网络进行渗透,渗透成功后,通过Cain等工具对目标CMS的登录后台用户及口令进行嗅探。.如果知道管理员的信息,可以给管理员发送木马程序,诱使其执行,控制其个人计算机后,可以通过键盘记录等方法来获取